攻防世界MISC部分Writeup

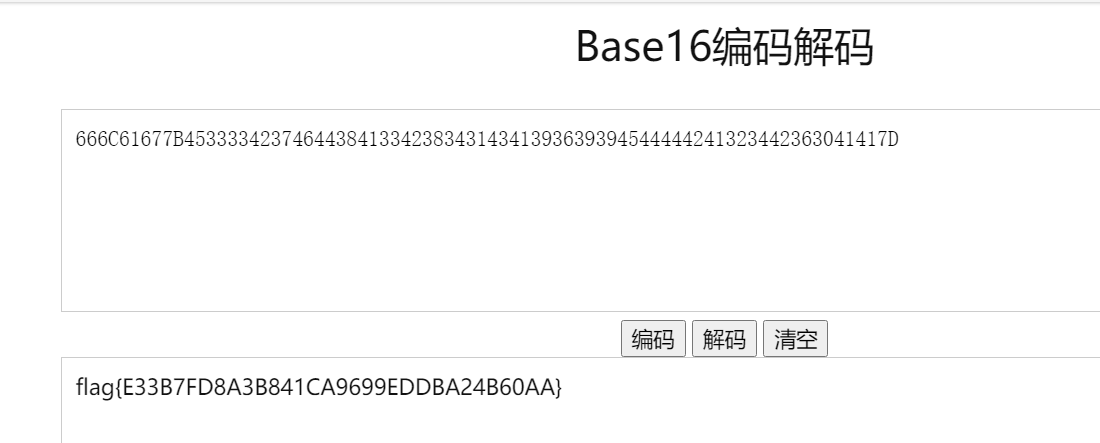

0x01 base64÷4

64÷4=16,也就是使用base12算法解题。

已知密文:666C61677B45333342374644384133423834314341393639394544444241323442363041417D

随便找一个b12解密网站,可以得到flag:

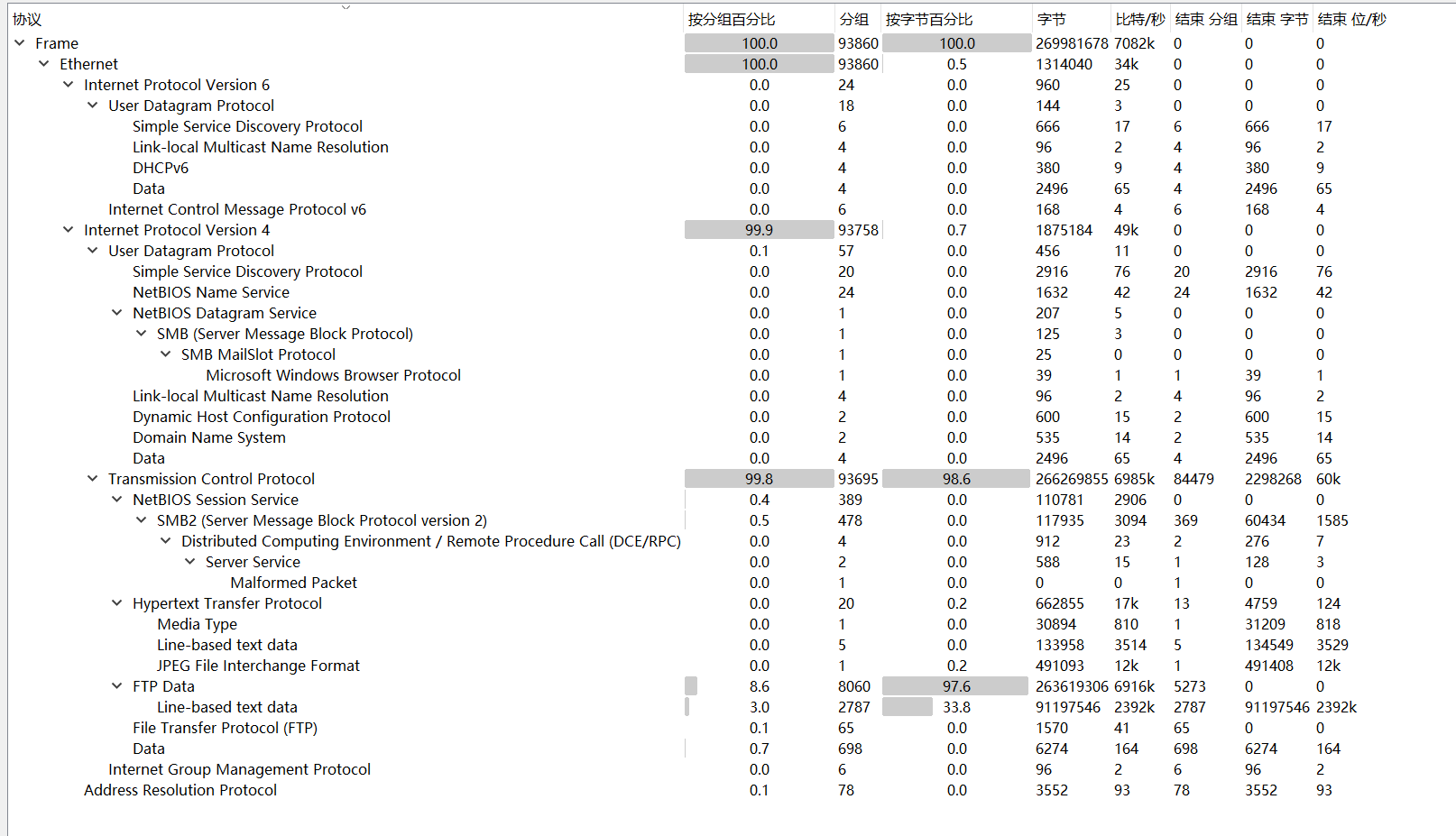

0x02 embarrass

下载后是一个数据包,先打开协议统计简单分析一下:

发现含有大部分FTP流量和少量的http流量,目测应该是从ftp里提取数据。

这里追踪FTP的TCP流,等加载结束后直接在ftp流量里搜索flag。

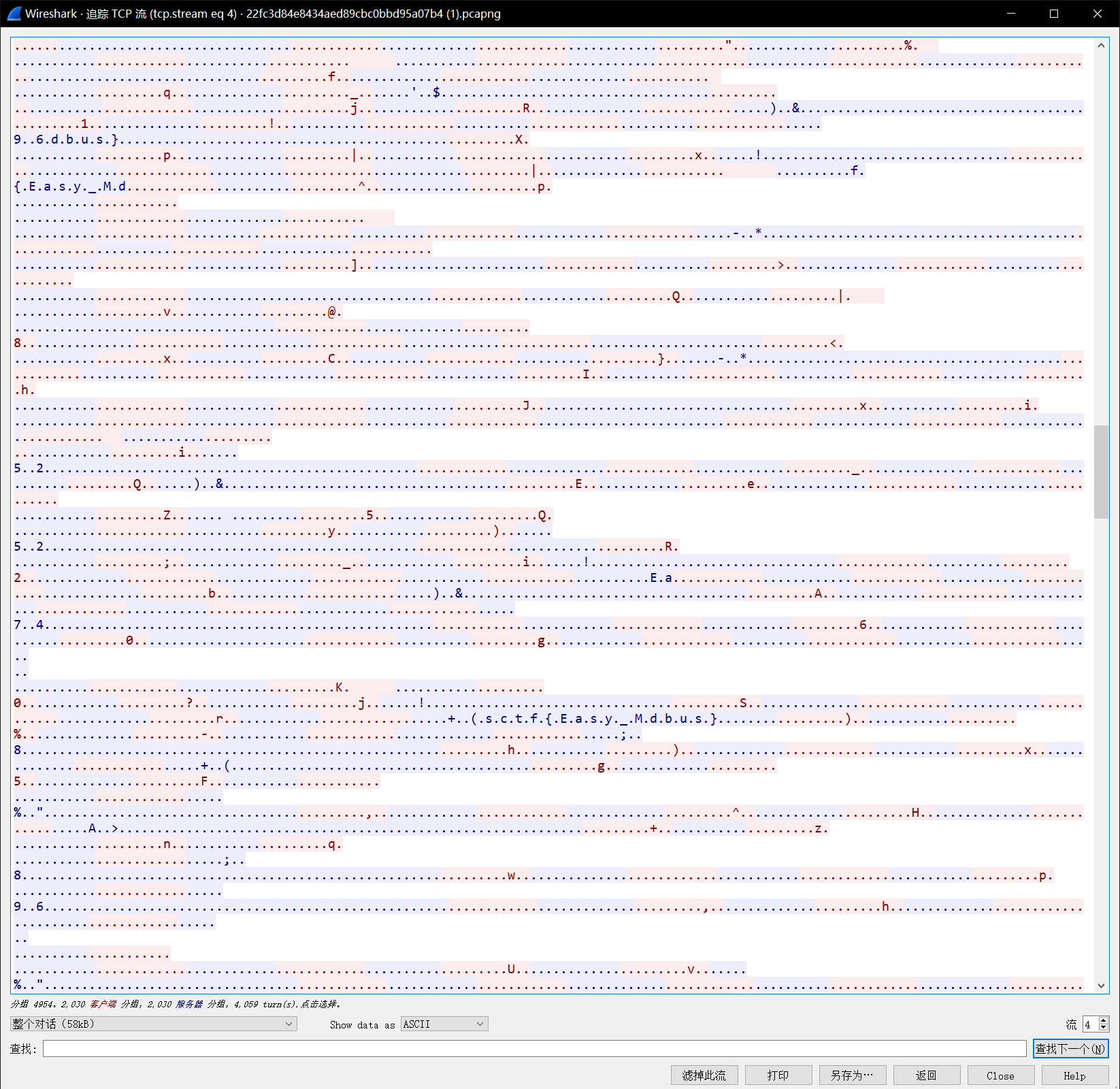

0x03 神奇的modbus

直接wireshark追踪modbus的tcp流,可以看到flag:

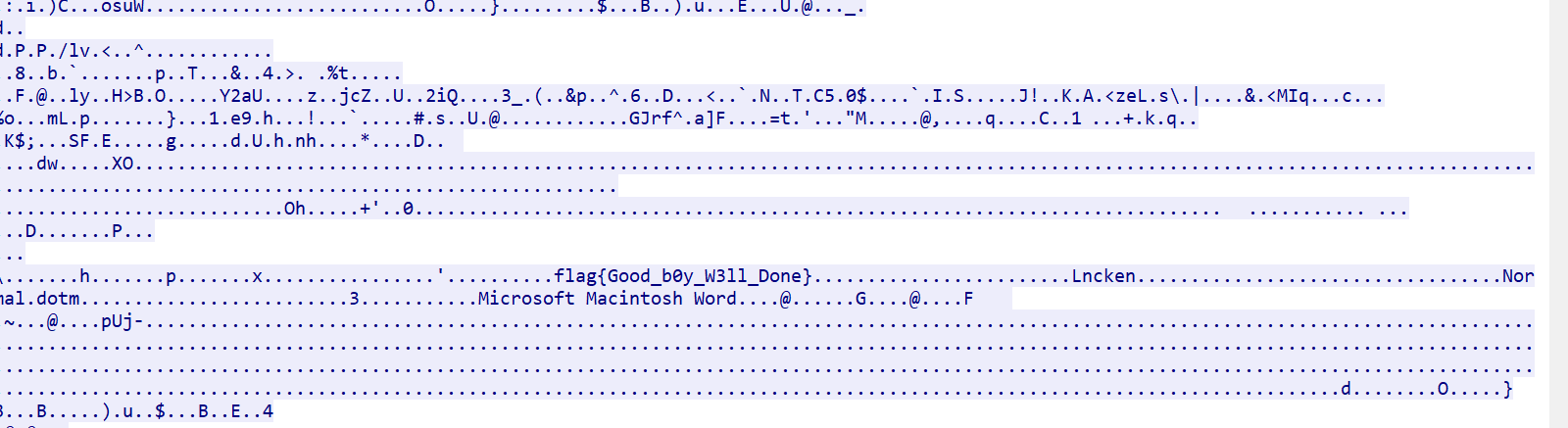

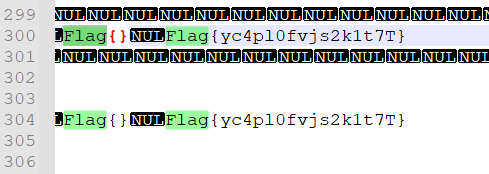

0x04 something_in_image

水题,直接notepad++打开搜索flag即可。

0x05 wireshark-1

导出http流量文件,发现

email=flag&password=ffb7567a1d4f4abdffdb54e022f8facd&captcha=BYUG

根据题目描述:黑客通过wireshark抓到管理员登陆网站的一段流量包(管理员的密码即是答案)

flag即flag{ffb7567a1d4f4abdffdb54e022f8facd}

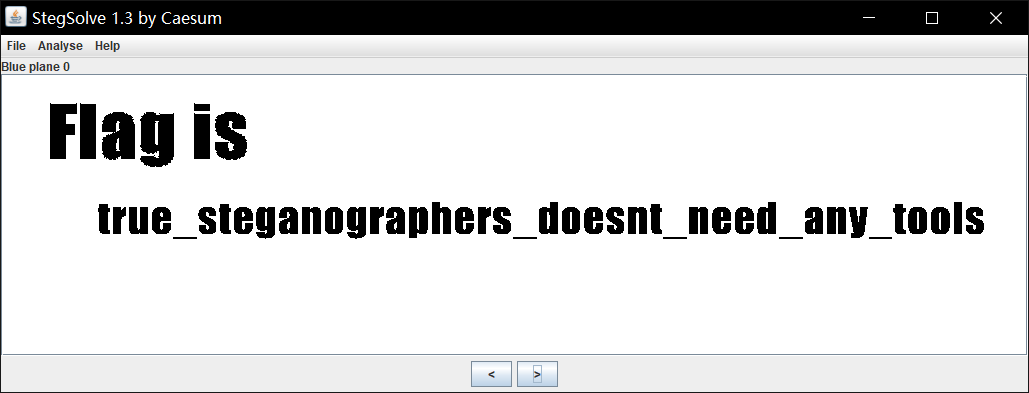

0x06 pure_color

直接上StegSolve:

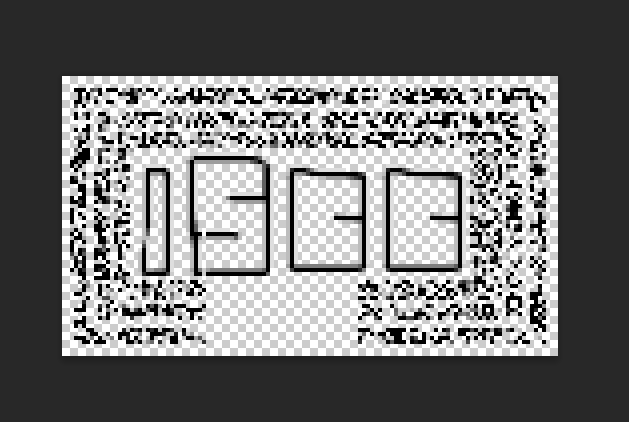

0x07 Aesop_secret

文件是一个gif文件,放到ps里组合图层发现字符ISCC:

之后用notepad++打开图片,发现文件尾有疑似密文:

U2FsdGVkX19QwGkcgD0fTjZxgijRzQOGbCWALh4sRDec2w6xsY/ux53Vuj/AMZBDJ87qyZL5kAf1fmAH4Oe13Iu435bfRBuZgHpnRjTBn5+xsDHONiR3t0+Oa8yG/tOKJMNUauedvMyN4v4QKiFunw==

带斜杠和等号,怀疑是AES加密,密钥是ISCC,放进网站解密得到:

U2FsdGVkX18OvTUlZubDnmvk2lSAkb8Jt4Zv6UWpE7Xb43f8uzeFRUKGMo6QaaNFHZriDDV0EQ/qt38Tw73tbQ==

先尝试base64解密,发现没法解;再次用AES解密后得到flag:

flag{DugUpADiamondADeepDarkMine}