XSS的一些笔记

防止xss攻击

转义

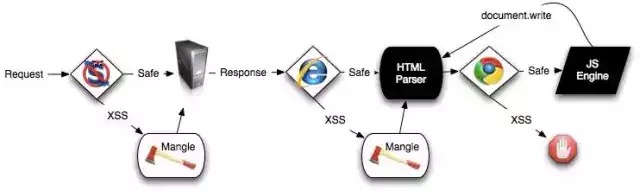

无论是服务端型还是客户端型xss,攻击达成都需要两个条件

- 代码被注入

- 代码被执行

其实只要做好无论任何情况下保证代码不被执行就能完全杜绝xss攻击.

总之, 任何时候都不要把不受信任的数据直接插入到dom中的任何位置, 一定要做转义。

对于某些位置,不受信任的数据做转义就可以保证安全

- 一般的标签属性值

- div body 的内部html

对于某些位置,即使做了转义依然不安全

- script标签中

- 注释中

- 表签的属性名名

- 标签名

- css标签中

使用JSON.parse 而不是eval, request 的content-type要指定是Content-Type: application/json;

如果链接的URL中部分是动态生成的, 一定要做转义.

使用浏览器自带的xss-filter

可以通过http头控制是否打开 xss-filter, 默认为开启…

通常情况下, 在http header中加入以下字段表示启用xss-filter.

1 | |

如需禁用xss-filter, 将 X-XSS-Protection 设置为0即可.

如上, 现代浏览器都对反射型xss有一定的防御力, 其原理是检查url和dom中元素的相关性. 但这并不能完全防止反射型xss. 这里有个可供测试的链接, 传送门: XSS Test Page.

另外, 浏览器对于存储型xss并没有抵抗力, 原因很简单, 用户的需求是多种多样的. 所以, 抵御xss这件事情不能指望浏览器.

Content-Type: application/json,IE例外

http://www.91ri.org/16545.html

win7/IE7-11复现成功

XSS的一些笔记

https://k1nm0.com/2021/03/29/XSS的一些笔记/